1. 개념

- 인증 정보(사용자 이름과 비밀번호)를 알아내기 위해 공격자가 반복적, 체계적으로 매번 다른 사용자 이름과 비밀번호를 입력하는 방식의 공격 기법

- 단순하지만 리소스를 많이 소비하는 시행착오 기반의 접근 방식

- 보통 자동화된 툴이나 스크립트 또는 봇을 사용해 액세스 권한을 획득할 때까지 가능한 모든 조합을 대입

2. 실습

※ 본 실습은 DVWA Security Level을 Low로 설정해서 진행했습니다.

2-1. Burp Suite 실행 후, Proxy 탭에서 Open browser 클릭하여 DVWA 접근

2-2. DVWA Brute Force 페이지에서 아무 정보 입력 후, 로그인 실패

2-3. Burp Suite HTTP history 탭에서 http 요청(로그인 실패)을 확인

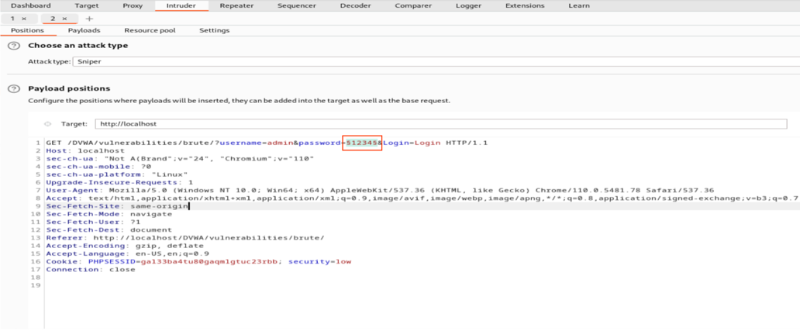

2-4. 해당 http 요청을 Send to Intruder 클릭

2-5. password의 값만 지정하여 add 시키기

2-6. Intruder -> Payloads 탭에서 load 접속

2-7. /usr/share/john -> password.lst 파일을 선택

2-8. 대입할 비밀번호 목록을 확인 후, Start attack를 클릭

2-9. 응답 Length가 다른 비밀번호 확인(password)

2-10. DVWA Brute Force 페이지에서 해당 비밀번호로 로그인 성공(admin / password)

3. 대응방안

- 길고 복잡하며 암호화된 비밀번호를 사용한다(256비트 암호화가 이상적)

- 비밀번호 복잡성과 여러 계정에서의 비밀번호 재사용에 관한 정책을 직원에게 명확하게 전달

- 특정 시간 내의 로그인 시도 횟수를 제한하거나 특정 횟수의 부정확한 시도 이후 비밀번호 재설정을 의무화

- 비밀번호 인증에 속도 제한을 적용

- 가능한 경우 다중 요소 인증을 활성화

- 가급적 비밀번호 관리자를 사용

4. 침해사례

우리 은행 무작위 대입 공격 받아... 고객정보 56,000건 유출

https://www.boannews.com/media/view.asp?idx=70835

우리은행, 무작위 대입 공격 받아... 고객정보 56,000건 유출

우리은행이 무작위 대입 공격(Brute Force Attack)을 받아 고객정보 약 5만 6,000건이 유출됐다. 우리은행은 해킹으로 인한 고객정보 유출이 아닌, 기존 타 사이트 해킹 등으로 이미 유출된 개인정보를

www.boannews.com

'침해대응' 카테고리의 다른 글

| [웹 모의해킹] File Inclusion 공격 (0) | 2024.11.19 |

|---|---|

| [웹 모의해킹] CSRF(Cross Site Request Forgery) 공격 (0) | 2024.11.16 |

| [웹 모의해킹] Command Injection 공격 (0) | 2024.11.16 |

| DVWA 환경 구축 (칼리 리눅스 설치) (0) | 2024.03.18 |

| 프록시(Proxy)의 정의 및 툴 (0) | 2024.03.18 |