1. 개념

- 웹 요청 메시지에 시스템 명령어를 삽입하고 전송하여, 웹 서버에서 해당 명령어를 실행하도록 하는 공격 기법

- 쉘을 실행시키는 로직을 이용한 공격으로 시스템 권한이 탈취되는 것이나 마찬가지기 때문에 매우 치명적

2. 실습

※ 본 실습은 DVWA Security Level을 Low로 설정해서 진행했습니다.

2-1. 127.0.0.1을 입력하면 다음과 같은 결과를 반환

2-2. - ; ls 를 입력해 보면 다음과 같이 디렉토리와 파일 목록을 반환하는 것을 확인

2-3. - ; cat /etc/passwd를 입력 후 시스템 사용자의 리스트를 확인

2-4. - ; id를 통해 사용자의 권환을 확인

3. 대응방안

- 외부 입력 값을 그대로 실행하지 않고 입력한 값을 검증하거나 특수문자 입력을 제한하는 필터링 구현

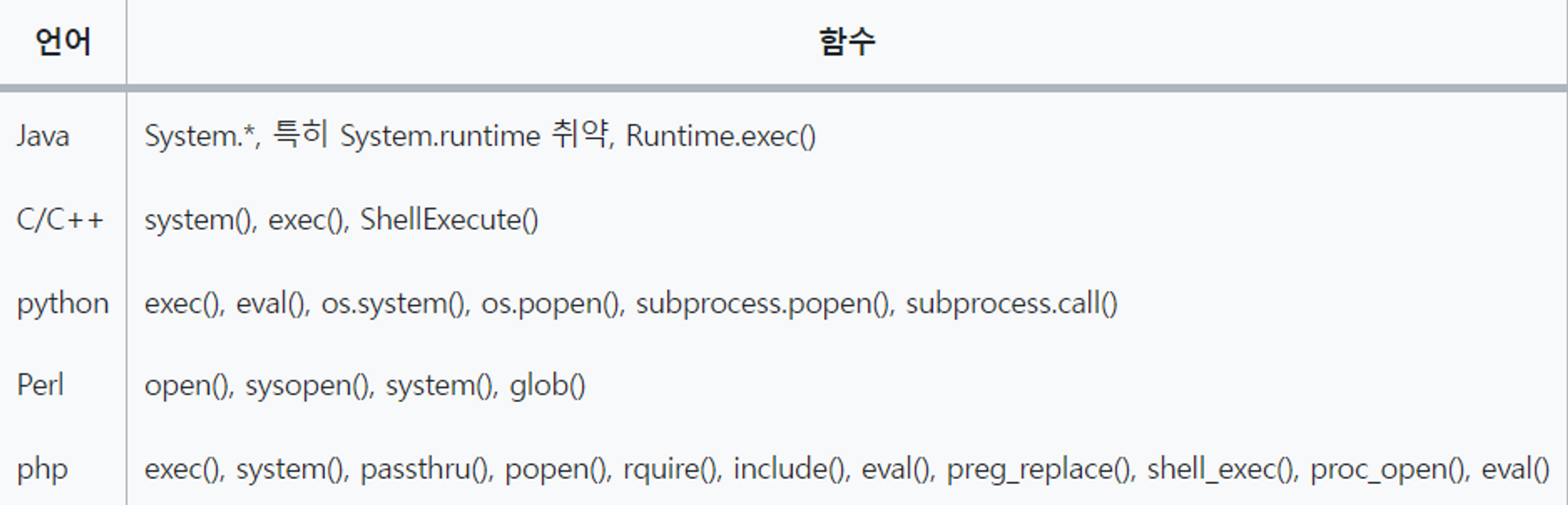

- 소스코드에 운영체제 명령을 실행 할 수 있는 취약한 함수의 사용을 지양

4. 침해사례

뽐뿌가 당한 SQL인젝션 해킹, 어떻게 막을 수 있나?

https://www.boannews.com/media/view.asp?idx=47836

뽐뿌가 당한 SQL인젝션 해킹, 어떻게 막을 수 있나?

지난 11일 온라인 커뮤니티 사이트 뽐뿌가 해킹으로 인해 회원 190만 명의 아이디와 비밀번호 등이 유출된 가운데 해커가 해킹 공격에 사용한 SQL 인젝션 기법이 이슈가 되고 있다. SQL(Structured Query

www.boannews.com

'침해대응' 카테고리의 다른 글

| [웹 모의해킹] CSRF(Cross Site Request Forgery) 공격 (0) | 2024.11.16 |

|---|---|

| [웹 모의해킹] Brute Force(무차별 대입) 공격 (0) | 2024.11.16 |

| DVWA 환경 구축 (칼리 리눅스 설치) (0) | 2024.03.18 |

| 프록시(Proxy)의 정의 및 툴 (0) | 2024.03.18 |

| 웹 쉘(Web Shell) 공격 개요 및 대응방안 (0) | 2023.11.25 |